皆さんこんにちは。技術統括部のTTです。今回は私がOTセキュリティに携わる中でしばしば耳にするフレームワークやガイドラインのうち、NIST CSFについて解説していきたいと思います。こちらの記事ではNIST CSFを含む3種類のOTに関係するフレームワークの概要を説明していますので、ご参照下さい。

参考記事「OTセキュリティにおけるフレームワークとは」

NIST CSFとは

NIST CSFとはNIST(National Institute of Standards and Technology:アメリカ国立標準技術研究所)により作成されたサイバーセキュリティフレームワークを指します。NISTは化学技術分野における計測と標準に関する研究を実施しており、複数のセキュリティに関する規格だけでなくNVDの運営なども担っています。

サイバーセキュリティフレームワークとは組織がサイバーセキュリティを実施するにあたって既存の基準やガイドラインを基に一般的な分類法や手法を示したものになります。

似た規格としてISMSがありますが、ISMSは「特定」「防御」といったサイバーセキュリティの予防に主眼を置いているのに対し、 CSF では侵害を受けた際の「検知」「対応」「復旧」といった事後対応まで考慮されています。

どんな企業、政府機関、非営利組織でも利用可能なため、世界中の企業や組織で活用され準拠を求める企業も存在しています。

NIST CSFの構成

NIST CSFは

- コア

- ティア

- プロファイル

の3要素により構成されており、3要素を活用することで、企業/組織はサイバーセキュリティ対策状況の「現状」と「目標」のギャップ分析がしやすくなります。

各要素について、順番に詳細を説明していきます。

コア

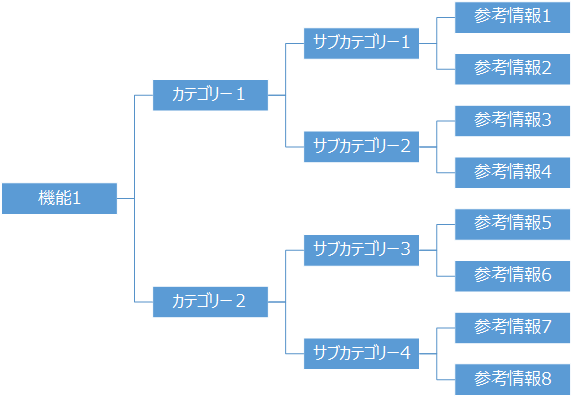

成果を達成するための対策及びそのための参考情報の一覧です。機能、カテゴリー、サブカテゴリー、参考情報の4つで構成されており、各要素はツリー関係になっています。

機能

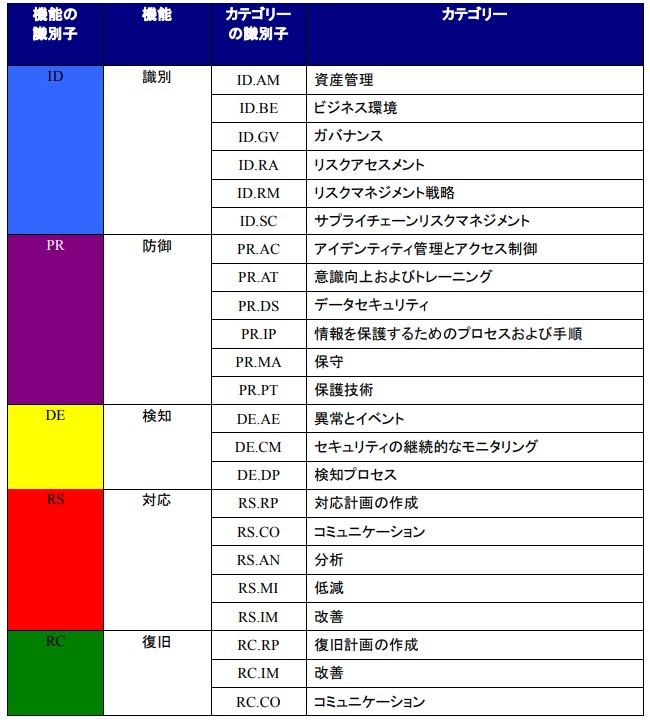

基本的なサイバーセキュリティ対策の最上位を構成する要素であり、以下の5つに分類されています。

- 識別:システム、人、資産、データ、機能に対するサイバーセキュリティリスクの管理に必要な理解を深める

- 防御:重要サービスの提供を確実にするための適切な保護対策を検討し、実施する

- 検知:サイバーセキュリティイベントの発生を識別するのに適した対策を検討し、実行する

- 対応:検知されたサイバーセキュリティインシデントに対処するための適切な対策を検討し、実施する

- 復旧:レジリエンスを実現するための計画を策定・維持し、サイバーセキュリティインシデントによって阻害されたあらゆる機能やサービスを元に戻すための適切な対策を検討し、実施する

カテゴリー

機能をサイバーセキュリティ成果グループ別に細分化したものです。

防御機能に属するカテゴリーとしてデータセキュリティ、保守、対応機能に属するカテゴリーとして対応計画の作成、分析、などが例として挙げられます。

サブカテゴリー

カテゴリーを技術的な対策や管理面での対策がもたらす成果別に詳細化したものになります。

例として、防御機能のデータセキュリティカテゴリーに属するサブカテゴリーに、「保存されているデータが、保護されている」というものがあります。

参考情報

各サブカテゴリーと関連する期待される成果を達成するために参考となる、基準、ガイドライン、プラクティスをまとめたものです。あくまで参考情報のため、包括的な情報ではありません。

例として、「保存されているデータが、保護されている」というサブカテゴリーの参考情報には、「ISA 62443-3-3 : 2013 SR 3 4 , SR 4.1」や「NIST SP 800-53 Rev. 4 MP-8, SC-12, SC-28」が登録されています。

ティア

対策情報を把握するための4段階の評価基準であり、組織がサイバーセキュリティリスクをどのようにとらえているか、そのリスクを管理するためにどのようなプロセスが存在しているかを示すことができます。ティアは以下の段階で分類されています。

- ティア1:部分的である

- ティア2:リスク情報を活用している

- ティア3:繰り返し適用可能

- ティア4:適応している

ティア1である組織はティア2以上を目指すことが推奨されますが、必ずしも全ての項目でティア4を目指すことが必須ではなく、費用対効果分析の結果、サイバーセキュリティリスクの低減が実現可能で、費用効率も高くなる場合、次の高いレベルを目指すことが推奨されています。各ティアは

- リスクマネジメントプロセス

- リスクマネジメントの取り組み状況

- 外部との関係性

- サプライチェーンセキュリティリスク

の観点から定義されています。

例として、リスクマネジメントプロセスにおける各ティアの定義は以下になっています。

ティア1

組織のサイバーセキュリティに対するリスクマネジメントプロセスが定められておらず、リスクは場当たり的に、場合によっては事後に対処される。サイバーセキュリティ対策の優先順位付けが、組織のリスク目標、脅威環境、またはビジネス・ミッション上の要求事項に基づいていない。

ティア2

リスクマネジメントプラクティスは経営層によって承認されているが、組織全体にわたるポリシーとして定められていない場合がある。サイバーセキュリティ対策と保護ニーズの優先順位付けは、組織のリスク目標、脅威環境、またはビジネス・ミッション上の要求事項に基づいて直接伝えている。

ティア3

自組織のリスクマネジメントプラクティスは正式に承認され、ポリシーとして述べられている。組織のサイバーセキュリティプラクティスは、ビジネス・ミッション上の要求事項の変化と、脅威及びテクノロジー状況の変化へのリスクマネジメントプロセスの適用に基づいて、定期的に更新されている。

ティア4

自組織は過去と現在のサイバーセキュリティプラクティス(そこから学んだ教訓と、それらの対策から得た兆候を含む)を基に、サイバーセキュリティ対策を調整する。自組織は最新のサイバーセキュリティ技術及びプラクティスを組み入れた継続的な改善のためのプロセスを介して、変化するサイバーセキュリティの技術と実践に進んで順応し、進化・高度化する脅威にタイムリーかつ効果的に対応している。

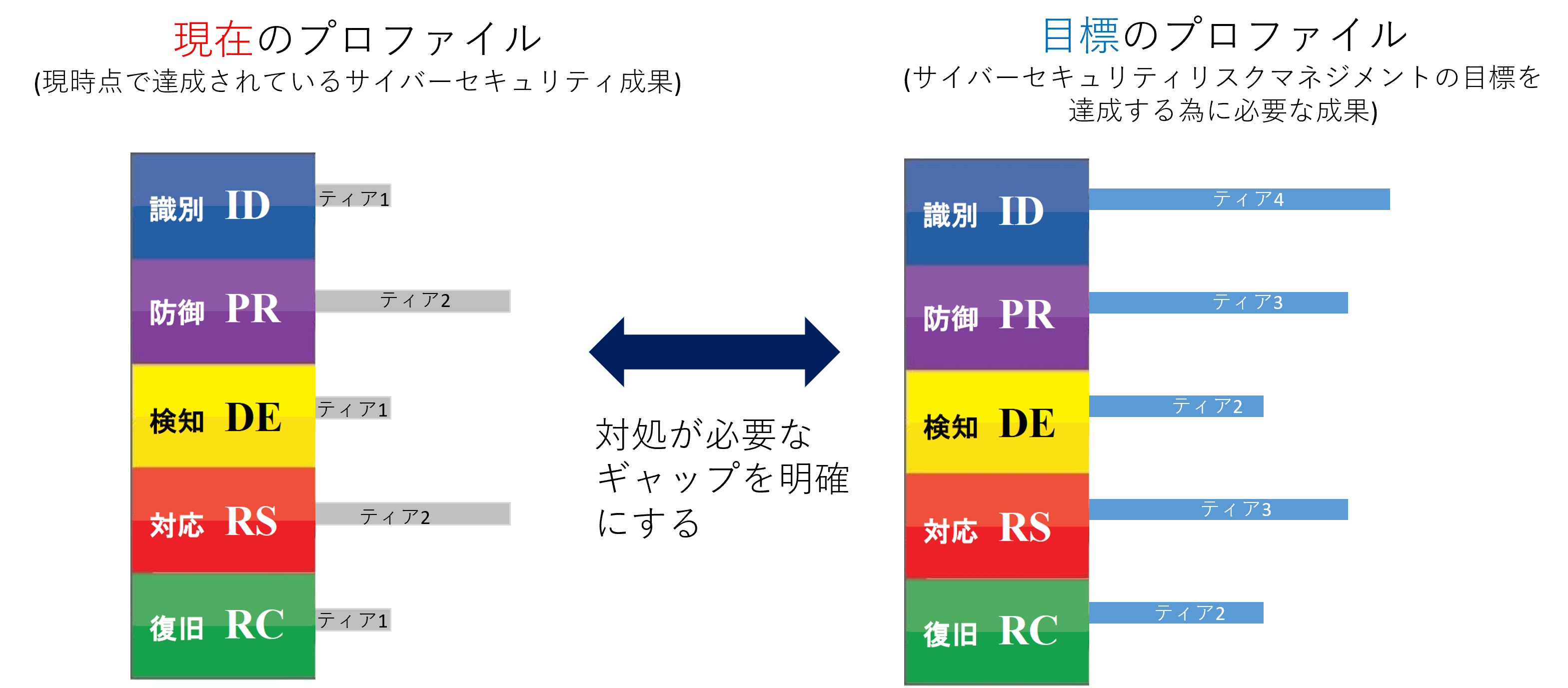

プロファイル

コアとティアを組合せたもので、自組織の具体的なサイバーセキュリティ対策の現在の状態と目指す目標の状態を記述するのに使用できます。現在のプロファイルと目標のプロファイルを比較することで、目標までのギャップを明確にすることができ、具体的に取り組みやすくなります。ティアの説明でも述べたように、目標のプロファイルは必ずしも全てのコアをティア4に設定する必要はなく、現状の企業/団体のあるべきレベルや、企業/団体が目指す事業目的に必要なレベルを設定します。

NIST CSFの活用法

NIST CSFは以下の用途で活用可能です。

サイバーセキュリティプラクティスの基本的なレビュー

現行のサイバーセキュリティ対策との比較に使用します。コアのカテゴリーやサブカテゴリ―に記載されている成果がどれだけ達成されているかチェックすることで、より体系的に自組織の対策の成熟度を確認することが可能です。

サイバーセキュリティプログラムの立ち上げまたは改善

プロファイルを活用することでアクションの優先付やロードマップの作成が可能です。独自にプログラムを作成するよりもコストを抑えることが出来ます。

サイバーセキュリティ上の要求事項について利害関係者とコミュニケーション

現在のプロファイルによるサイバーセキュリティの状況報告や目標のプロファイルによるサイバーセキュリティリスクマネジメント上の要求事項を伝達するのに有効です。フレームワークという共通言語を利用しているため、認識のすり合わせの手間を減らしたりズレを無くしたりすることが出来ます。

まとめ

NIST CSFはアメリカ国立標準技術研究所が作成した「重要インフラのサイバーセキュリティを向上させるためのフレームワーク」であり、社内外の利害関係者に向けて表現するための共通言語として利用できます。CSFはコア、ティア、プロファイルの3要素で構成されており、活用することで企業/組織はサイバーセキュリティ対策状況の「現状」と「目標」のギャップ分析を行うことができます。

セキュリティ対策があまり進んでいないという組織の方は一度参考にしてみてはいかがでしょうか。

参考サイト:https://www.ipa.go.jp/security/reports/oversea/nist/about.html

- カテゴリ:

- Nozomi Networks

- SecurityGate