はじめに

最近、OTに対するサイバー攻撃の頻度が増加しており、企業のOT環境のセキュリティ対策はこれまで以上に重要になっています。サイバー攻撃者は、さまざまな手口を使ってネットワークに侵入し、あらゆるタイプの金銭的損害を引き起こします。

直接的には、生産稼働を停止させることによって、また企業秘密を盗んで転売したり、公開したりすることによって脅しをかけています。サイバー攻撃を防御するには、想定されるサイバーリスクの脅威を特定して対策する必要があります。これらの対策を実施しない、または対策を誤って実施することは、企業にとって大きなリスクとなります。

ここで課題となるのは、OTサイバーセキュリティのスキルを備えた人材の確保と、プロジェクトを推進するための予算、およびチームアサインの問題です。多くの企業ではOTサイバーセキュリティを実行するためのリソース(人、モノ、金、時間)の不足に苦しんでいます。

OTリスクアセスメントを実施する理由とは

サイバーリスクアセスメントは、OT環境に潜むサイバーリスクを定量的、定性的に分析/評価するのに役立ちます。これらのリスクを正確に特定して初めて、セキュリティ対策の有効性を理解することができます。これにより、新しい対策が必要かどうか、およびその潜在的な有効性について推論することが可能になります。

さらに、特定されたリスクの重大度(severity)をアセスメントすることで、対策を決定して優先順位を付け実施するためのコストと潜在的な効果とを比較検討して十分な情報に基づいた決定を下すことができます。さらに、OTリスクアセスメントを実行すると、現状の取り組みの長所と短所が明確になります。次に、このアセスメント結果を用いて、サイバー攻撃の対策を改善したり、特定された弱点に対処することでサイバー攻撃を防止したりできます。

OTに適合したリスクアセスメントが必要な理由とは

ITとは対照的に、OT環境のリスクは、データまたはプロセスの機密性、完全性、および可用性に影響を与えるだけでなく、施設の信頼性、パフォーマンス、および安全性にも影響を与える可能性があります。さらに、PLC、DCS、SCADA/HMIシステムなどのさまざまな産業用制御システム (ICS) は、OT環境の重要インフラであるため、独自の注意を払うことが必要です。このような環境でリスクを正しくアセスメントするには、これらを考慮する必要があります。

OTリスクアセスメントには何が含まれるか?

リスクの定量的なアセスメントは 業界標準のフレームワーク(例;MITRE’s ATT&CK 、IEC 62443やIEC CSF等)を活用することです。これらの業界規格を組み合わせることで、企業に適したリスクアセスメントを行うことができます。勿論、これらは現場の管理者と協力して、目標のセキュリティレベルを定義し、これに基づいて体系的にアセスメント目標を設定する必要があります。

拡大するOT攻撃対象領域

ITとOTの融合、およびITの技術をOTネットワークに拡張することで攻撃対象領域が拡大します。

古い工場の多くは他のネットワークとは完全に隔離されていましたが、現在は企業のイントラネットやインターネットを介して外の世界に接続されているようです。企業は、工場内のネットワークの垂直方向だけでなく、サイト内、他のサイトとの水平方向、およびサプライチェーンと統合的に接続し、企業グループの市場競争力を高めるために業務とビジネスをDXしようと努力しています。これらの接続はビジネスチャンスを生み出しますが、ネットワークとデータを保護する上での課題も生み出します。

大規模なオペレーションを最適化するために必要なコンポーネントや機能が増えるにつれて、Windows、イーサネット、TCP/IP などのITテクノロジーも使用して、プラントや工場はますます複雑化および自動化されています。ITとOTの融合はさまざまな結果をもたらし、状況に応じて一部の防御努力を助けたり、他の防御努力を損なったりしています。

リスクアセスメントで知っておくべき5ヶ条

SecurityGate.ioのCEOである Ted Gutierrez とCISOの Bill Lawrence は最近、ヒューストンでの情報セキュリティカンファレンス HOU.SEC.CON 2022で、“実践的な使用法におけるアセスメントとして、必要な上位5つの事項”というタイトルのプレゼンテーションで、アセスメントの重要性と、その長期的な改善を推進するプラクティスについて説明しています。

OTおよびITのサイバーリスク管理プログラムは改善に苦労しています。これは、重要なセグメントのセキュリティ分野が通常、機能的にサイロ化されているためです。これらのサイロ間で切り離された主観的なアセスメントは、不整合につながります。Ted Gutierrez と Bill Lawrence は、重要なセグメントは資産中心の視点にリソースを集中させるべきだと説明しています。

アセスメントプログラムを最適化するために知っておくべき5ヶ条に、Ted Gutierrez と Bill Lawrence が、チームのリスクに関する成熟度を理解することがセキュリティプロジェクトの優先順位付けにどのように役立つかを共有します。サイバープログラムが世界的にどこに位置しているか、企業が分散型資産にどのような課題を抱えているかを把握したら、どこに注力すべきかの優先順位付けをスタートできます。

共通語

- 人々はプロセスとテクノロジーをアセスメントするため、中小企業は組織全体に分散している可能性があるため、標準化された共通語が不可欠です。

- アセスメントにより、セキュリティニーズを部門間 (IT/OT) および 取締役会に確実に変換できます。

- リスクと脅威をアセスメントしてギャップを見つけ、緩和策を開発することで、追加の要員トレーニング、ポリシーの変更、および新しいテクノロジーの必要性を説明できます。

予算

- 企業は、リスクを軽減するために要件/支出を把握して正当化する必要があります。

- 人、プロセス、テクノロジーはすべてリソースを必要とするため、それぞれの論理的根拠とともに‘ducks in a row’(万全の準備)”ことで、数字を理解するのに役立ちます。

スケジュール&マイルストーン

- ‘target date’を設定してバックアップすることで、部門や資産の場所全体でリソースの可用性を確保できます

- 集中力を維持し、実行:アセスメントとマイルストーンは、プロジェクトを完了に向けて前進させることができます

支出の検証

- リスクを徹底的に評価することで、投資が実を結んだ場所、または実を結んでいない場所を明らかにすることができます

- 企業全体に拡大するために何を学ぶべきですか?

- 何が機能しなかったのか、その理由は?

- 主要な利害関係者に ROI を視覚化するための明確で簡潔な方法があることを確認してください

継続性

- 継続性を維持するのに役立ちます:フレームワークを繰り返し定期的に使用することで、継続性が可能になります

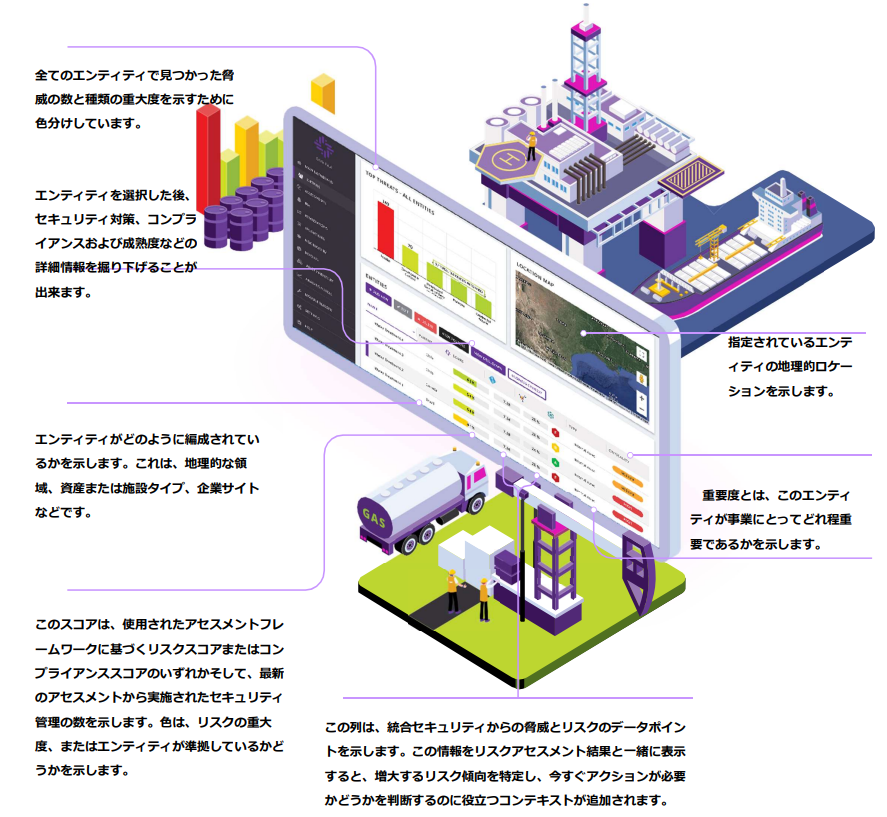

- 多くの施設/事業体のリスクを経時的に比較することはパワフルです –特に成熟度/コンプライアンスがギャップの解消とリスクの軽減を実証している場合です。

おわりに

日本国内でのOTリスクアセスメントへの取組みは、欧米に比べて遅れています。ただ、ここ数年前から重要インフラやFAの施設設備を狙ったサイバー攻撃は非公開のインシデントを含めると急激に増大しています。生産現場でもセキュリティ対策の意識はすこしずつ高まってきており、IT/OTの境界線(DMZ)にFirewallやUTMを導入したセキュリティ対策をとってはいるものの、どこに脆弱性があるかといったリスク管理までには至っていないのが現状のようです。プラントや製造業の大手企業はサイバー攻撃を受けると施設が莫大な損害を被るだけでなく、このインシデントがニュースとして知れ渡れば株価だけでなく、企業イメージにも多大な影響を及ぼしかねないということで、大手コンサルに高額な費用を払ってリスクアセスメントをお願いしていると言われています。ただ、サイバー脅威は繰り返されるので、スポットではなく、PDCAでサイクリックに審査する必要があります。そのためには、費用対効果というか、継続して利用可能なレンジの価格帯のソリューションが望まれています。そして、人材不足でもあり、オンサイトに訪問して現場関係者にリスク対応のEXCELベースのヒアリングを行うのではなく、自動化によるアセスメント管理者と現場とのスムーズな相互のトランザクションによる効率的なアセスメントプロセスが望まれています。

参考文献:

The Top 5 Things You Should Know To Improve Your Cybersecurity Program - SecurityGate.io

- カテゴリ:

- Nozomi Networks

- SecurityGate