デジタル トランスフォーメーションにより、産業環境全体で管理されていないデバイスが急増する中、重要インフラをサイバー攻撃から保護するには、強力な IoT セキュリティ 対策を導入することが不可欠になっています。

IoT セキュリティとは

モノのインターネット:Internet of Thing ( IoT とも呼ばれる) は、相互接続されたコンピューティングデバイス、機械、またはセンサーとソフトウェアを備えた機器のシステムであり、人間の介入なしでネットワークで情報を転送または交換できます。IoT セキュリティとは、これらのデバイスのサイバーリスクを防止または軽減するために導入されたプロセスとテクノロジーを指します。

IoT デバイスを構成するものの定義は大きく異なり、生物医学的インプラントから製造および電気機器のセンサーまで、あらゆるものが含まれます。産業エコシステムには、環境からデータを収集、送信、処理するさまざまなスマート デバイスが含まれます。場合によっては、これらのデバイスが相互に通信し、相互に取得した情報に基づいて動作することもあります。これらのデバイスは通常、ゲートウェイまたはその他のエッジ デバイスを介してデータを共有し、そこで分析のためにクラウドに送信されるか、ローカルで分析されます。IoT、OT、または IT デバイスのいずれに分類されるかに関係なく、運用上の耐久力を維持するために保護する必要があります。

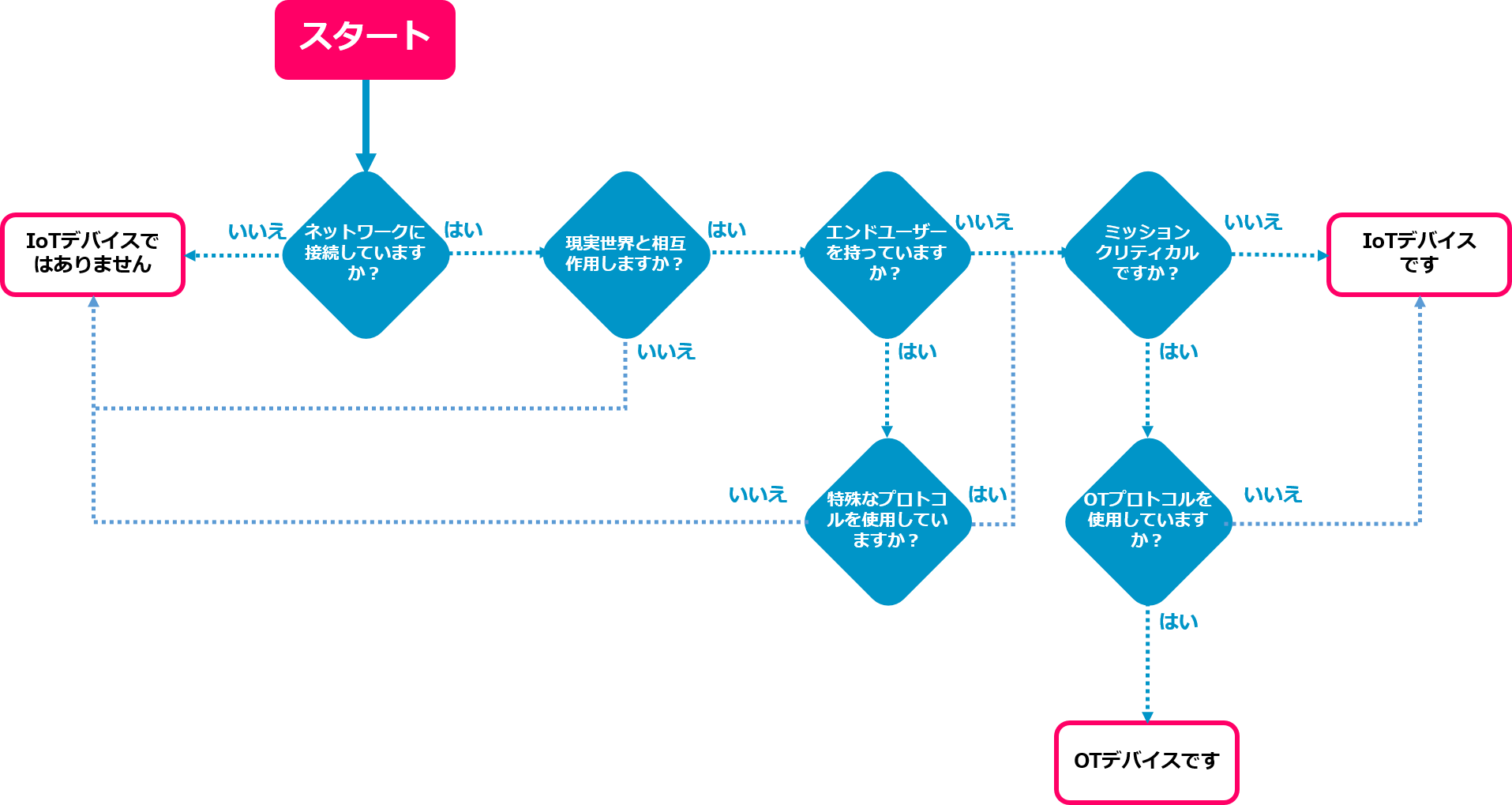

次の図は、さまざまなタイプのデバイスの違いを理解するのに役立ちます。

IoT セキュリティが重要な理由

産業および重要インフラの運用者は、これらの「モノ」によって提供されるデータを使用して自動化プロセスを最適化するために、何十億ものデバイスを急速に展開しています。これらのデバイスはパブリックとプライベートの両方のネットワークに開放されるため、この傾向は新たなサイバーセキュリティ リスクを生み出しています。これらのエンドポイントは、運用プロセスを侵害し、サイバー攻撃の経済的利益を最大化したいと考えている攻撃者にとって簡単に手に入る成果となっています。

さまざまな組織がさまざまなユース ケースでテクノロジを使用していますが、サイバー レジリエンスを維持することは常に優先事項です。重要インフラへの影響は、送電網が危険にさらされたり、病院の救命装置が妨害されたりした場合に何が起こるかを考えると、特に壊滅的なものになる可能性があります。

注目を集める IoT サイバー攻撃

サーモスタットやセンサー、カメラ、プロセス コントローラーに至るまで、IoT セキュリティの課題はいたるところにあり、理論上の脅威はすでに現実のものとなっています。2016 年 10 月には、史上最大の DDoS 攻撃である Mirai ボットネット攻撃が発生しました。この攻撃により、米国東海岸の大部分でインターネットが利用できなくなりました。攻撃者は開いている Telnet ポートを求めてインターネットをスキャンし、デフォルトのパスワードを使用して、大量の CCTV カメラとルーターの侵害に成功し、ボットネット軍団として使用されました。

2017 年、ハッカーは水槽用温度計を使用して、それを設置したばかりの北米のカジノから 10 ギガバイトのデータを盗みました。その派手な温度計は Wi-Fi に対応していたため、攻撃者はカジノの上客のデータベースをネットワーク経由でプルし、サーモスタットを介して抽出することができました。最終的にこのデバイスは、機密性の高い個人および財務データとアプリケーションを含む残りのデータセンターへのゲートウェイとして機能しました。

2021 年 3 月、セキュリティ カメラ会社である Verkada, Inc. は、病院、製造施設、刑務所、学校内の150,000 台の監視カメラのライブ フィードを公開する攻撃の犠牲になりました。攻撃は技術的に複雑ではありませんでした。悪意のある攻撃者は、クラウド サーバーを使用して正当な資格情報にアクセスし、何千もの顧客サイトに配備された監視カメラにアクセスすることができました。

IoT セキュリティの課題とは?

1. IoT デバイスは通常、設計上で管理されておらず安全ではありません

IoTデバイスのソフトウェアは初期導入後、可能であってもほとんど更新されません。これは脆弱性の多くが存在するファームウェアに特に当てはまります。このため、他のタイプの管理対象デバイスで簡単に防止できる攻撃に対してもこれらのデバイスは脆弱なままです。

2. 脆弱な ID およびアクセス制御対策

デフォルトパスワードが使用されている環境や強力な認証手順の欠如により、これらのデバイスは管理対象の IT デバイスよりもはるかに簡単に侵害されます。

3. 接続された IoT デバイスが簡単なエントリー ポイントになる

IoT デバイスは通常、ビジネス アプリケーション、データ センター、IT インフラストラクチャ、およびクラウドを含むエコシステムに接続します。デフォルトでは強力なサイバーセキュリティ制御が欠けているため、ハッカーがネットワークの残りの部分に侵入するために使用する簡単なターゲットになります。

4. ネットワーク セグメンテーションの欠如

大規模なIIoT(Industrial Internet of Things:産業分野向けのモノのインターネット)の展開は、サイバー脅威を軽減したり、マルウェアの拡散を防止したりするために必要なレベルのネットワーク セグメンテーションに容易に対応できません。

5. エージェント ベースのセキュリティ ソフトウェアをインストールできない

リリースされている IoT デバイスの大多数は、ソフトウェア セキュリティ エージェントをホストすることができません。Windows/Mac/Linux ベースのオペレーティング システムにエージェントをインストールしても問題はありませんが、IoT デバイスのオペレーティング システムは大きな差異を持っており、機能が制限されています。これは、一般にそのようなかさばるソフトウェアをインストールするための「スペース」がないことに加えて、処理能力と通信能力が限られているためです。

6. IoT デバイスの不正な展開

多くの場合、IoT デバイスは、IT チームやサイバーセキュリティ チームの関与なしに展開されます。これにより、デバイスがネットワークの機密または安全でない領域に配置される可能性があり、追加のサイバーセキュリティ レイヤーがないため、侵害がはるかに容易になります。

IoT セキュリティのガイドラインとベスト プラクティス

IoT デバイスのサイバーセキュリティを担当する規制機関はありませんが、連邦レベルでIoT デバイスのセキュリティ慣行を強化する試みがいくつか行われています。米国国立標準技術研究所 (NIST) は、2020 年に IoT プログラムの NIST サイバーセキュリティを確立しました。その使命は、「IoT に対する信頼を育み、標準、ガイダンス、および関連ツールを通じて世界規模でのイノベーションを可能にする環境を育むこと」です。

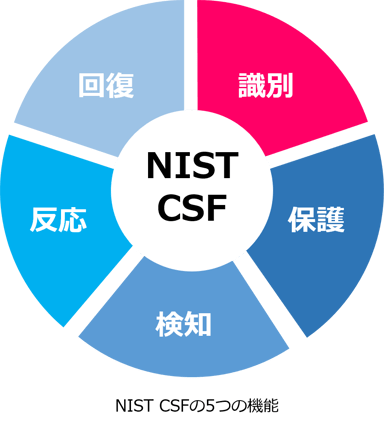

NISTサイバーセキュリティフレームワーク(NIST CSF:NIST Cybersecurity Framework) は、組織が重要なインフラストラクチャとデータを管理および保護するのに役立つリスクベースのフレームワークです。CSF は、サイバーセキュリティ リスクを理解し、管理し、伝達するための共通言語と一連のガイドラインを提供します。

NIST サイバーセキュリティ フレームワークをガイドとして使用して、IoT デバイス セキュリティのベスト プラクティスを紹介します。

1. 識別

組織で使用されている IoT デバイスの種類とそれに関連するリスクを理解します。これには、デバイスが収集および送信するデータの種類と、サイバーセキュリティ インシデントの潜在的な影響の特定が含まれます。

接続されているすべてのデバイスを、ゾーンとネットワークの位置データ、ライフサイクル、パッチ情報などのリアルタイム データで追跡できるような資産管理メカニズムは、このステップの重要な要素です。

2.保護

適切なセキュリティ制御を実装して、ネットワークを脅威から保護します。これには、マルウェアやその他の異常に関連する接続を分離または停止できるファイアウォールなどの手段が含まれます。また、ネットワーク セグメンテーション、MFA、暗号化などのセキュリティ コントロールを含めることもできます。

ネットワーク セキュリティ エンジニアが従うべきプロセスを確立し、リスクが最も高く、最も脆弱な資産に最初にパッチを適用して、全体的なリスクの露出を減らし、回復力を高めます。

3.検知

監視および検出メカニズムを実装して、潜在的なサイバーセキュリティの脅威と脆弱性を特定します。これには、ネットワーク監視、ログ分析、セキュリティ インシデントおよびイベント管理 (SIEM) システムが含まれる場合があります。

ネットワーク アクセス コントロール (NAC) 製品と統合できる産業用ネットワーク監視ソリューションを利用して、最大の潜在的リスクをリアルタイムで明らかにします。たとえば、重要または脆弱な資産を専用の VLAN に配置するように NAC に指示するもので、DMZ 構成で使用できます。

4.応答

サイバーセキュリティ インシデントに対応するための計画を策定し、実施します。これには、影響を受けるデバイスやシステムを見つけて隔離し、インシデントについて関係者に伝えるための手順が含まれます。

フォレンジック分析のための包括的なインシデント対応プレイブックとツールを活用することで、これを迅速かつ効率的に達成することができます。

5.回復

影響を受けたシステムとプロセスを復元し、潜在的な影響を軽減するための手順を含む、サイバーセキュリティ インシデントから回復するためのビジネス継続性戦略を計画および実行します。

その他のベスト プラクティスには、業界パートナーや政府機関と協力して、IoT デバイスに影響を与えるサイバーセキュリティの脅威に関する情報を共有することや、サイバーセキュリティの手順を継続的に見直して改善し、進化する脅威の状況に合わせて効果的であることを確認することが含まれます。

本記事は以下の記事を翻訳・参考にして作成しました。

https://www.nozominetworks.com/blog/guide-to-iot-security/

- カテゴリ:

- Nozomi Networks