このブログでは、Nozomi社が2024年1月5日に発行した、OT継続監視プラットフォームによる、発電、送電、配電システムのサイバーセキュリティと運用信頼性の向上についてのホワイトペーパー(一部要約)を紹介します。

はじめに

世界中の電力会社は、業務の効率化と二酸化炭素排出量の削減のために、システムの相互接続とデジタル化を進めています。しかし、サイバーセキュリティや信頼性に関する懸念も高まっており、規制の強化に直面しています。米国のNERC CIP基準は、バルク電力システムのサイバーセキュリティ保護を厳格かつ強制的に規定しています。欧州連合(EU)のNIS2指令は、サイバーリスク管理、報告、レジリエンス・テストをエネルギーなどの重要部門に義務付けています。オーストラリアのSOCI法は、公益事業者にサイバーセキュリティのベストプラクティスを採用し、インシデントを報告するか、罰則を受けることを義務付けています。多くのユーティリティ企業は、運用技術(OT)システムのサイバーセキュリティを強化するためのオプションを評価しています。資産、ネットワークトラフィック、および脆弱性をリアルタイムで可視化することは、基本的なセキュリティのベストプラクティスの1つです。

この文書から次のことを学びます。

- 今日の電力網運用者が直面する課題

- OT継続監視技術の仕組み

- サイバーセキュリティ向上のためのアーキテクチャ例

- 電力システムの安全性を確保するための具体的なユースケース

- 電力網の信頼性を高めるための詳細な運用可視化ユースケース

- 電力系統のセキュリティと監視に関する専門家の洞察

スマートグリッド向け変電所のデジタル変革

多くの電力会社には、数百、数千の変電所があり、スマートグリッドの効率と適応性を維持するために重要な役割を担っています。変電所は、送電網から配電網へ電力を降圧することであり、電力消費者に最も近いインフラです。スマートグリッドでは、エネルギー管理システムや変電所自動化システムが分析するために、消費と運用に関する情報を中央ポイントに送り返す必要があります。そのため、変電所の通信ネットワークは、複数のシステムとの接続を容易にするように再構築されています。望ましいネットワーク技術は、イーサネットとTCP/IPをベースとし、IEC 61850規格に準拠しています。この国際標準規格ファミリーは、変電所のアーキテクチャを定義しており、複数のベンダーのデバイスがシームレスに通信し、連携できるという利点があります。使用されるプロトコルは、主にIEC 61850-8-1(GOOSEとMMS)、二次的にIEC 61850-9プロトコル、またはSV(Sampled Values)です。ほとんどの変電所では、IEC 61850通信を使用する機器と、シリアル通信方式(IEC 60870-5-101で標準化されているものなど)を使用する機器が混在しています。

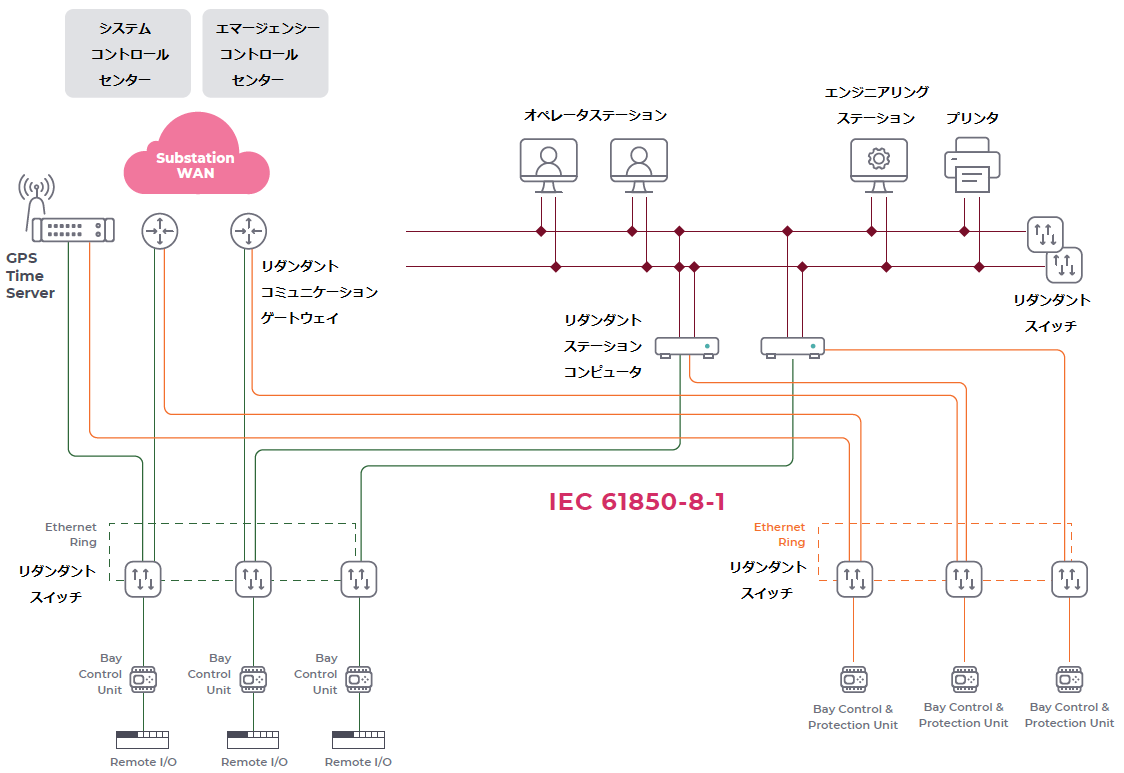

変電所は、図1に示すようなシステム・アーキテクチャを持つことがあります。

図1.変電所自動化システムと制御ネットワークの展開アーキテクチャ例

図1.変電所自動化システムと制御ネットワークの展開アーキテクチャ例

変電所オートメーション・システムのネットワーク・アーキテクチャ図の一例は、ステーション・レベルには、2台の専用スイッチで管理される冗長 LAN に接続されたオペレーション・ステーションとエンジニアリング・ステーションが含まれます。高可用性構成の2台のステーション・コンピュータは、ステーション・レベルとベイ・レベル間のIEC 61850通信ゲートウェイとして機能します。図の下部は、2つの異なる冗長IEC 61850-8-1ベースのネットワークを示しており、1つは制御ユニット専用、もう1つは制御および保護ユニット専用です。これらは、変電所の動作要件を満たすために、高いスループット速度と冗長化された専用機器を必要とする重要なネットワークです。IEC 61850バスは、最終的にはイーサネット技術をベースとし、主にファイバー・メディアを使用します。変電所とコントロール・センター間の通信は、専用WAN上でデータを異なるプロトコルにマッピングして伝送する専用ゲートウェイとモデムを通じて管理されます。WAN通信に使用されるプロトコルは、変電所や通信アーキテクチャによって異なります。この例のような最新の変電所システムは、相互運用性をサポートし、高い信頼性と可用性を提供する必要があります。また、サイバーセキュリティに対する懸念の高まりにも対応しなければなりません。

OT継続監視技術はどのように機能するのか?

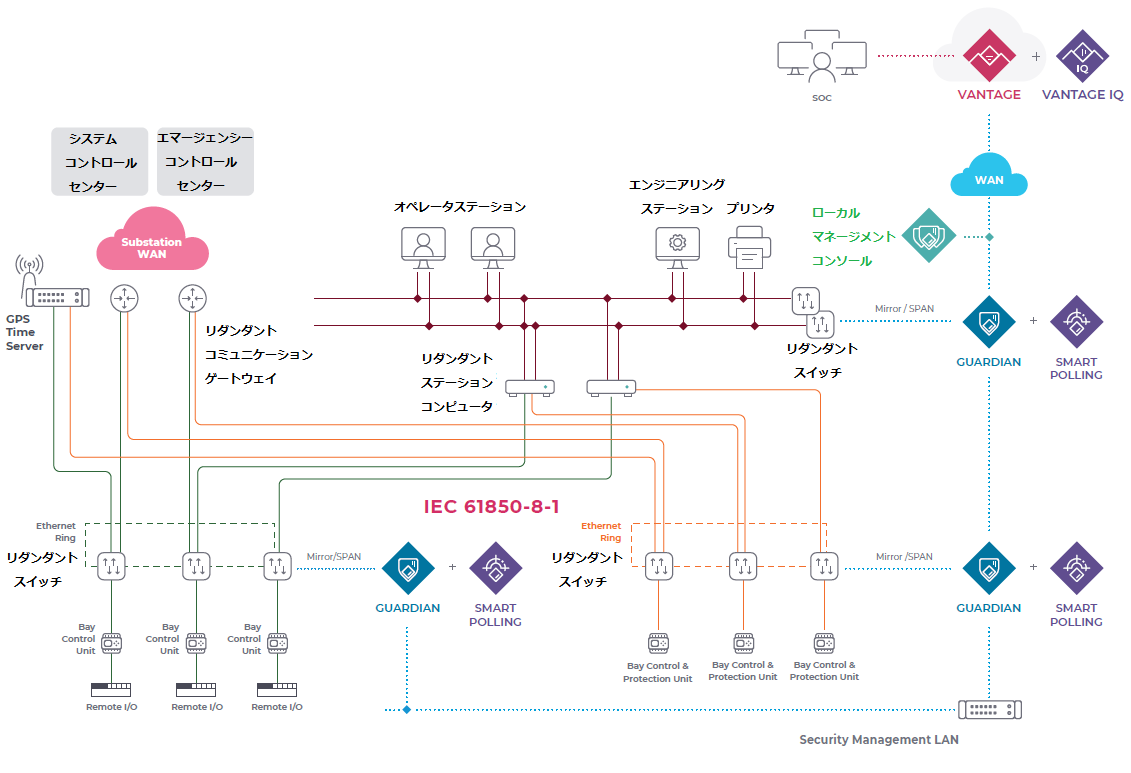

世界中の電力会社は、業務の効率化と二酸化炭素排出量の削減のために、システムの相互接続とデジタル化を進めています。しかし、サイバーセキュリティや信頼性に関する懸念も高まっており、世界中の電力会社は、サイバーセキュリティに関する規制の強化に直面しています。米国では、NERC CIP基準がバルク電力システムのサイバーセキュリティ保護を厳格かつ強制的に規定しています。欧州連合(EU)のNIS2指令は、サイバーリスク管理、報告、レジリエンス・テストをエネルギーなどの重要部門に義務付けています。オーストラリアのSOCI法は、公益事業者にサイバーセキュリティのベストプラクティスを採用し、インシデントを報告することを義務付けており、報告しない場合は罰則が科せられます。多くのユーティリティ企業は、運用技術(OT)システムのサイバーセキュリティを強化するためのオプションを評価しており、異常検知アプライアンスを使用して、資産、ネットワークトラフィック、および脆弱性をリアルタイムで可視化することが基本的なセキュリティのベストプラクティスの1つであることがわかりました。(図2)

図2 - OTの継続的モニタリングによるOTのサイバー回復力アーキテクチャ

階層型管理コンソールアーキテクチャを使用し、ローカル管理コンソール(LMC)が変電所のデータとアラートを集約し、TCP/IP WANを介して中央管理コンソール(CMC)に転送されます。CMCは、地理的に分散した複数のLMCやアプライアンスから情報を受信し、集約することができます。これらの監視プラットフォームは、産業資産を自動的に識別し、産業制御ネットワークの包括的なリアルタイム・サイバーセキュリティと可視性を提供することで、SCADAのセキュリティ問題の重要な部分を解決することができます。

電力システムの安全確保に向けた課題

発電システムと送電網は、広い地理的エリアと膨大な量のインフラを特徴とし、この大規模さが、産業用制御ネットワークとそのデバイスを管理・監視する上での課題を生み出しています。技術的な課題のいくつかを、それらに対処するためのソリューション例とともに以下に説明します。

スケーラビリティ

- Challenge

・最大数千の変電所で運用される必要があり、各変電所には多くの資産がある。

・資産追跡には、リアルタイムのステータスも含め、非常に大量のデータを処理でき、 優れたパフォーマンスを発揮できるソリューションが必要である。 - Solution

・OT 継続監視は、セットアップ、コンフィグレーション、メンテナンスの面で、大規模な変電所配備を容易に管理できるように設計されるべきである。簡素化された標準化されたセットアップ・プロセスを使用して、各環境に共通のコンフィギュレーション(場合によってはカスタム・コンフィギュレーション)を自動的にプロビジョニングすべきである。

・変電所の監視装置は、その上の CMC の層と通信する階層的アーキテクチャを持つべきである。変電所とアプライアンスの配備をグループ化することで、システム管理が容易になり、オペレータは変電所レベルとグローバルレベルのビューを容易に得ることができる。

・システムの学習機能は動的であるべきであり、学習モードから保護モードへの自動的な 切り替えを可能にする。インスタンス全体を手動で学習モードから保護モードに切り替えなければならない二相異常検知システムは、問題が多く実装が困難である。優れた継続的モニタリング・プラットフォームは、以下のようなインテリジェントな1フェーズ・アプローチを使用することで、導入とメンテナンスのコストを削減する:

- オペレータが保護モードに切り替えるタイミングを知る必要がなくなる。

- 異なる学習期間を必要とするサブセグメントを持つネットワークに対応。

例えば、シ ステムには学習が容易な部分と、より複雑で長い学習期間を必要とするデータ指向の部分があるかもしれない。

・ソリューションには、システム内の何千ものデバイスと、時間の経過とともにそれらのサブパーツを自動的に識別する資産管理機能を含めるべきである。

例:

-モジュラーPLCの内部コンポーネント

-以下のような論理ノード・サブシステム:

・サーキットブレーカ(IEC 61850ではXCBR論理ノードとして表される)

・回路スイッチ(IEC 61850ではXSWI論理ノードとして表される)

・測定ポイント(IEC 61850 MMXU論理ノード)など

-LMCとCMCは、ファームウェアのバージョン、OS、役割、コンフィギュレーションなど、各デバイスとサブパートのステータスと属性を表示する。

帯域幅

- Challenge

・変電所とメインコントロールセンターをつなぐネットワーク帯域幅は通常低く、"オンデマンド "でのみアクティブになる可能性がある。例えば、配電領域の二次変電所は、必要なときだけ通信する。

・したがって、変電所の継続的な監視は難しい。QoS (Quality of Service) ポリシーを備えた強固なネットワーク・インフラと、統合され相互運用可能な IEC 61850 プロセス・バスが必要である。プロセスバスは、適切なグリッド回復力を保証するために、さまざまな条件下でトラフィックを最適化できなければならない。 - Solution

・変電所に設置された連続監視装置とCMC間の通信は、帯域幅を大幅に最適化すべきである。また、デジタル変電所バスに設定された帯域幅ポリシーと統合し、より高度なQoSを実現する。

・また、固定帯域幅制約に基づいて通信を規制すべきである。例えば、全体的な要件と変電所固有のニーズに応じて、夜間のみ発生するように設定したり、シス テムの一部とだけ同期するように設定したりすることができる。

時刻同期

- Challenge

・IED(インテリジェント・エレクトロニクス・デバイス)、マージ・ユニット、コントロール・ユニット、イーサネット・デバイスなどの制御ネットワーク上の機器は、多くの場合1マイクロ秒以下の高精度で時刻同期する必要がある。

好まれる高速で安全なタイミング・システムは、IEEE 1588プロトコルとマスター・クロックまたは全地球測位システム(GPS)を使用します。しかし、SNTP(simple network time protocol)も非常に一般的ですが、これは精度が低く、IT環境を考慮して作成されています。

・時刻同期を行うことで、障害などの事象を再現し、いつ、どの機器に、何が起きたかを、その事象全体を通じて詳細に把握することができる。

・IEEE 1588/SNTP通信やマスタークロック/GPSに影響を与えるサイバー攻撃は、オペレーションを混乱させたり、悪意のある目的に使用される可能性がある。 - Solution

・継続的な監視プラットフォームは、通信ベースラインやデバイスステータスの変化を迅速に検出し、時刻同期に関連する脅威の先制的な修正または迅速な修正を容易にする必要がある。

・SNTP ソースに対する特定の攻撃を容易に特定できること。

複雑性

- Challenge

・これまでの変電所通信のプロトコルは、IEC 60870-5-104、DNP3、Modbus が主流であった。これらのプロトコルを使って送信されるパケットは理解しやすい。例えば、中程度の経験を積んだ技術者であれば、Wiresharkを使用してエンドポイントがワイヤーを介して送信したデータを解読することがでる。プロトコルのすべてのビットとバイトが明確に表示され、表現されている。

・新しい(または更新された)変電所は、通信にIEC 61850とその基礎となるプロトコルを使用し、このアプローチははるかに複雑です。例えば、ACSIスタック(MMSベース)を介して送信されるコマンドは、単一のIEC 60870-5-104コマンドよりも理解するのがはるかに困難です。IEC 61850 プロトコルでは、1 つの論理ノードのプロパティの読み書きを正しく評価するために、かなりの量のコンテキストを知る必要がある。

・複数のレイヤを持つ複雑なペイロード(MMS 上の ACSI のような)は、ステートフルな解析と包括的なコンテキスト認識機能を必要とする。さらに、システムは、GOOSE や ACSI のような複数のプロトコルからのコマンドによって制御されても、各 IED の首尾一貫した状態を保持し、維持しなければならない。 - Solution

・OTのサイバーセキュリティには、IEC 61850を深く理解し、IEDの相互作用をネットワークとプロセスの両方のレベルで容易に評価できる、強力なディープ・パケット・インスペクション(DPI)データモデルが必要である。これには以下が含まれる:

-OSIモデルの7つのレベルすべてにおけるパケットの検証

-各プロトコルの公式構文と文法を知る

-送配電システムなど、特定の産業分野で使用されるカスタマイズを理解

-複雑な可能性をリアルタイムで評価する高性能解析アルゴリズムの提供

-暗号化された通信を処理する方法の提供

-OTおよびITスタッフに、問題のある状況を迅速かつ明確に警告

サイバーセキュリティ リスク

- Challenge

・イーサネットやTCP/IPベースの通信といった標準的なIT技術を採用し、外部システムと接続する以前は、電力網ネットワークは不明瞭な通信プロトコルと隔離によって保護されていた。

・現在、送電網ネットワークは、IT システムと同じサイバーセキュリティ・リスクの影響を受けやすくなっている。 - Solution

・IEC 61850 ネットワークの包括的な理解は、動作の徹底的なベースライン化と異常発生時のアラート生成に必要である。

-例えば、ネットワークに接続する単純な不正ノードは、既知のノード間の目に見えない不規則な通信と同様に、容易に検出され、報告されるべきである。

-IED 内の複雑な状態変化も容易に検知・評価されるべきである。OT 異常検知は、ネットワーク・レベルとプロセス・レベルの両方のオブジェクトを高いパフォーマンスで学習・分析できなければならない。

-IEC 61850 アーキテクチャは、より良いサイバーセキュリティを提供するために進化している。例えば、IEC Technical Committee 57, Working Group 15 (WG15)は、世界の電力システムのセキュリティを向上させるために、グローバルスタンダードを強化する方法を定義している。パッシブ・モニタリング・プラットフォームのベンダーは、進歩するIEC 61850標準と最先端の安全な変電所アーキテクチャに関する深い知識を持つ必要がある。

-NERC CIPは、IEC 61850通信プロトコルの機能的価値を認めているが、興味深いことに、コンプライアンスに関してはGOOSEもホワイトリストに載せている。しかし、委員会は、単純なGOOSEリアルタイム・プロトコルではサイバー攻撃を防ぐ方法が限られていることを認めている。

-サイバーセキュリティ・ソリューションは、GOOSE通信に対して詳細なDPIを実行し、複雑な可能性をリアルタイムで評価するために必要な高性能を持つべきである。サイバーセキュリティまたはプロセス変数に異常があれば、即座に認識され、オペレーターに通知されるべきである。

サイバーセキュリティ ユースケース

アセットインベントリ規制の対応

- Scenario

サイバーセキュリティの基本的なベストプラクティスは、電力網のネットワークとOT資産すべてのシステムインベントリを持つことである。このようなインベントリの作成はスプレッドシートで行われることが多く、非常に時間がかかり、維持も困難である。 - Solution

OT継続監視ソリューションは、システム資産のインベントリーの作成を自動化し、インベントリーを最新の状態に保つべきである。資産のメタデータは収集され、監視されるべきであり、場所やサイトなどの追加データは簡単に追加できるべきである。収集される資産情報には以下が含まれる:

・資産およびサブパーツのプロパティ:サイト、名前、IP アドレス、MAC アドレス(およびベンダー)、状態(存在するのかしないのか、動作しているのかしていないのか)など。

・例えば PLC などの組み込みデバイス(その内部コンポーネントも含む): デバイスベンダー、ファームウェアバージョン、製品名およびモデル名。

・以下のような論理ノード・サブシステム:

- サーキットブレーカ(IEC 61850ではXCBR論理ノードとして表される)

- 回路スイッチ(IEC 61850ではXSWI論理ノードとして表される)

- 測定ポイント(IEC 61850 MMXU論理ノード)など

・一般的なPC:オペレーティングシステムおよびインストールされているソフトウェアアプリケーションとそのバージョン番号。パッチレベルも必要。

・エンドポイントの設定と動作(USBアクティビティ、ユーザーアクティビティ、ログファイルの変更を含む)。

アセットインベントリは、LMC と CMC の専用ビューで利用可能であるべきであり、各アセットの検索とドリルダウンが容易であるべきである。さらに、ハードウェア、ソフトウェア、デバイスに変更が発生した場合には、アラートがトリガーされるべきである。

脆弱性アラートの管理

- Scenario

NISTは、オートメーション・ベンダーのデバイスの脆弱性に関する新たな重要CVEアラートを発表し、脆弱性を悪用する方法に関する情報がインターネット上で公開された。 - Solution

継続的モニタリング・プラットフォームは、ネットワーク・モニタリング、エンドポイント・モニタリング、スマート・ポーリングを含む様々な方法で、OT資産上のオープンな脆弱性を自動的に特定し、スコア化し、脆弱性に対する継続的な可視性を提供し、オペレータが実用的なインテリジェンスで対応できるようにする必要がある。

インサイダーの脅威の特定と是正

- Scenario 1

電力系統運用者の従業員またはサプライヤが、有効な匿名認証情報を使用するか、リモートの脅威行為者に提供し、産業用ネットワークにアクセスします。ローカルまたはリモートの脅威行為者は、制御ネットワークにマルウェアを挿入し、活動を偽装するためにログファイルを削除する。 - Scenario 2

保守作業員のノートパソコンが変電所のネットワークに接続され、不注意でマルウェアを侵入させてしまった。 - Solution

どちらの場合も、OT継続監視プラットフォームは脅威を検知し、サイバー回復力を提供し、フォレンジックを加速する必要がある。セキュリティ・プロファイルは、SCADA LANの動作を事前に学習し、ベースラインを確立しておく必要がある。

・制御ネットワークに侵入したマルウェアやログファイルの削除など、不審な動きを迅速に特定する。

・高レベルのインシデントは、直ちに適切なオペレーターと SOC スタッフに送られる。

・スタッフはネットワーク図、資産目録、継続監視システムから得られるプロセス情報を活用し、インシデント対応計画を実行する。

・インシデントの再生とアーカイブ機能(「タイムマシン」)を利用し、痕跡を隠蔽する高度な攻撃 を追跡し、インシデント発生後のフォレンジック分析を迅速化する。

運用可視化のユースケース

誤作動を認識する

- Scenario

変電所のリモート・ターミナル・ユニット(RTU)とコントロール・センターの監視制御およびデータ収集(SCADA)システム間の相互作用はしばしば複雑で、SCADA内のトラブルシューティングツールのセットアップを困難にしている。これらのツールはまた、トレースログのような重要な情報を欠いている。さらに、ログが利用可能な場合、それらはベンダーによって異なる傾向があり、それらを解釈することを困難にしている。 - Solution

継続的なモニタリング・プラットフォームは、トラブルシューティングに費やす時間と、このような状況に関連するメンテナンス・コストを削減する。

・ネットワーク接続とプロセス状態の両方を考慮した多次元的アプローチでトラフィックを分析する。

・ネットワークの問題や他のタイプの障害をプロアクティブに特定し、切り分ける。

・オペレータは、故障した機器を事前に知ることができ、コストのかからない予防保守を実施できる。

例1:連続モニタリング・ソリューションは、送信原因=自発のIEC 60870-5-104 ASDU(アプリケーション・サービス・データ・ユニット)を分析し、RTUごとにグループ化しました。その結果、RTUのうち3台が電源ステータスに関連したアラーム状態からバタバタしていることが判明した。電力網オペレータは、影響を受けたRTUの電源を交換することで問題を解決した。今後、この公益事業者は、臨時メンテナンスを防止し、すべてのRTUを良好な動作状態に保つために、監視ダッシュボード内でこのクエリを使用することがでる。

例2:各リンクについていくつかの統計情報を評価することで、ネットワーク・パフォーマンスに最も問題のあるリンクを特定することができる。この情報をTCPの再送率、成功したハンドシェイクの回数、および接続試行回数と組み合わせると、リンクの動作を経時的に追跡することが容易になる。例えば、リンクの再送率がそれほど高くない(5.5%)にもかかわらず、3 ウェイのハンドシェイクを完了するのに4回のSYN(接続試行)を必要とする場合、そのリンクは問題のあるリンクである。この情報は、接続の問題が発生する前に、問題のあるリンクを修復するために使用される。

メンテナンス作業許可の検証

- Scenario

あるオートメーションシステムベンダーの保守請負業者は、予定日に5つの変電所を訪問し、各サイトのIEDのファームウェアを更新することが承認されている。請負業者はメンテナンスを1日遅れで行い、サイトCでは5つのIEDのうち3つのファームウェアしか更新しなかった。 - Solution

・更新作業が予定された翌日、当該変電所の地域の保守管理者は、継続監視システムのダッシュボードを確認し、更新が行われていないことを確認した。彼はベンダーに電話し、今日作業すると説明した。

・翌日、保守管理者はダッシュボードを再度確認し、サイト C ですべての更新が行われていないことを確認する。彼はベンダーに連絡し、状況を確認する。ベンダーは、電気会社に無償で保守作業員を再度派遣することに同意した。

デバイスのバグの特定と文書化

- Scenario

RTUの複雑なバグはしばしば再現が難しく、ベンダーに提出するのが難しい。オペレータはバグがどのようにトリガーされるかの手がかりを持っているが、実際の証拠を見つけるのに苦労している。 - Solution

継続的モニタリング・プラットフォームのリアルタイム・クエリー・エンジンを使用してシステム・パラメーターを分析することにより、チェックと相関を迅速に行うことができる。そして、ネットワークとプロセスの両方のパラメータを使用して、バグを特定することができる。

ソリューションは、システムの制約と条件が検証されていることを常に確認するために、1つ以上のルールを作成できる必要がある。何か問題が発生した場合、特定のアラートを作成し、障害を長期にわたって追跡できるようにする。

例:RTUファームウェアのバグにより、IEC 60870-5-104 ASDU の Type Ident 126 (Directory)の近くで TCP 接続が RST される。これは、毎日のエネルギー計画をRTUに送信するために使用されるため、非常に非生産的である。オペレーターはこの厄介な状況を何度か経験したが、ランダムに発生するようであったため、問題の証拠を収集することができなかった。ユーティリティ企業は、カスタムルール機能を使用することで、この問題を克服できるはずである:

・TYPE126のASDUが特定のIOAに送信された。

・上記のASDUを受信したRTUにTCPリンクリセットが起こった。

このプロセスは、RTUベンダーに多くの証拠を提供するのに役立つはずであり、修正が実装されると、それが機能することを検証する。このシナリオは、柔軟なルール機能を持つOT継続監視プラットフォームがいかに有用であるかを示している。この機能は、運用とセキュリティの両方の目的で、システムの複雑な状態を検証するために使用できる。

複雑性を制御する: IEC 61850ネットワークを理解する

- Scenario

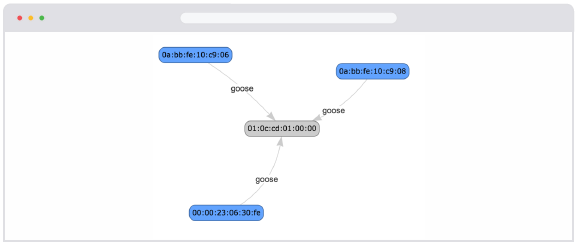

変電所の IED 間の GOOSE メッセージの設定と構成には、ネットワークで何が起こっているかをリアルタイムで視覚化できる強力なツールが必要です。Wiresharkのようなツールは便利ですが、データ量が増えるとすぐに理解が難しくなります。IEDエクスプローラーも、必要な通信レベルの詳細をすべて提供することができないため、適していません。 - Solution

連続モニタリング・ソリューションのプロセス・ビューまたは変数ビューでシステムを観察することにより、オペレーターは、ネットワークで発生するイベントを明確に統合し、すべての変化を追跡できるようになる。

例:ネットワークビューとプロセスビューを併用することで、以下のことが可能になる:

・すべてのGOOSEイベントの追跡

・すべてのデータセットの現在の状態を表示

・異なる IEC 61850 VLANS を流れるすべてのイベントの検証

上に示したスキーマでは、プロセスバス内のどの IED が論理ノードの更新をシステムの他の部分にパブリッシュして送信しているかを簡単に確認できる。関係するVLANタグをチェックし、カスタマイズされたトレースを実行し、これらのリンクに特定のチェックを挿入することは、迅速かつ簡単である。

OT 継続的モニタリング・プラットフォームのプロセス・ビューでは、オペレータは、IED とのアクティブなインタラクションなしに、IEC 61850 変電所の状態を即座に知ることができる。以前のスキーマからIEDをクリックすることで、オペレータは論理ノード・プロパティの現在の状態、ACSI経由でアクセスされたか、GOOSEメッセージ経由でブロードキャストされたかを確認できるはずである。これは、プロセスバスで交換されるイベントの監視、トラブルシューティング、記録に大いに役立つ。

OT継続監視プラットフォームの選択

増加するサイバーセキュリティの脅威、管理上の懸念、政府の規制により、発電、変電所、電力網のオペレータは、OTサイバーセキュリティ・プログラムの強化により、システムの回復力を向上させる必要に迫られている。この努力の重要な部分は、サイバー回復力と可用性を向上させる革新的なソリューションの実装です。継続監視ソリューションを検討する際には、本書に記載されているユースケースを満たし、変電所や送電網システム特有の規模や複雑さにもかかわらず、効果的に機能するものを求めるべきである。最適なソリューションは、サイバーセキュリティと運用の可視性の両方のための幅広い機能を1つの統合プラットフォームで提供する。

- 以下のような機能を持つソリューションを検討することが望ましい:

・OTプロトコルのサポート - これには、IEC 61850、DNP3、Modbus、IEC 60870-5-104などのパワーグリッド標準やプロトコルの包括的な知識が含まれる。制御システムとフィールドデバイス間のトラフィックを監視する能力がなければ、ユーティリティ企業のサイバーセキュリティとオペレーションチームは、インフラストラクチャの50%近くが見えなくなってしまう。

・AIを活用した行動分析 - プロセス分析エンジンが、複数サイクルにわたるプロセス状態に応じて、各デバイスの詳細なプロファイルを作成する。その結果得られるモデルは、高忠実度の資産インサイトと文脈理解および適応学習を組み合わせることで、異常検知と分類を改善し、非常に低い誤検知率で異常を検知する。

・ネットワークの可視化とマッピング - リアルタイムで直感的なネットワーク図を作成するオートディスカバリーモード

・リアルタイム・クエリー・エンジン - ネットワークやプロセス・パラメーターのあらゆる側面に関するアドホックな質問のための強力なクエリー・エディター

・タイムマシン/イベント相関エンジン - タイムマシンにより、ユーザーはアラートが発生した時点にさかのぼり、システム全体を視覚化、ナビゲート、検索、照会することができる。イベント相関は、複数のアラートを実行可能な、コンテキストを認識したインシデントにグループ化するため重要。

・OTセーフ・アクティブ・メソッドでデータをリッチ化するオプション- OTネットワーク上の資産を発見し理解するには、受動的にネットワークをリッスンする、ポーリングプロセスを実行する、オフライン収集方法を活用するなど、柔軟な戦術の範囲が必要。

・スケーラブルで柔軟な導入オプション - すべてのサイト、資産、エンドポイントにわたってスケーラブルな可視性とセキュリティを提供するために、2層以上のアーキテクチャに対応できるソリューションを探す。クラウドまたはオンプレミスの管理コンソールを選択できる多層アーキテクチャを探す。

ソリューションはまた、さまざまな変電所やコントロール・センターのアーキテクチャに適したデバイスを提供するために、モニタリング・アプライアンスにさまざまなフォーム・ファクターを提供する必要がある。

DNP3、Modbus、IEC 61850を含む200以上のプロトコルをサポートするNozomi Networksプラットフォームは、堅牢なネットワーク可視性を提供し、すべての資産とその通信の状況認識を提供します。詳細なOTテレメトリにより、お客様のチームはリスクを評価し、脅威を早期に発見し、迅速に対応し、インフラを強化し、システムの回復力を向上させることができるだろう。

以上

Nozomi社の原文(英語)を入手されたい方は、お手数ですが以下「お問い合わせ」サイトよりお申込みください。

https://ot-security.terilogy.com/contact

- カテゴリ:

- Nozomi Networks